16 DS réseau du 19 janvier 2004

La durée de ce contrôle est de deux heures, tous les documents sont

autorisés (y compris ordinateurs).

Le barême approximatif est de 8 points par exercice.

Vous pourrez trouver la correction de ce devoir sur l'Intranet de

Polytech'Lille à l'endroit habituel

16.1 Présentation du contexte

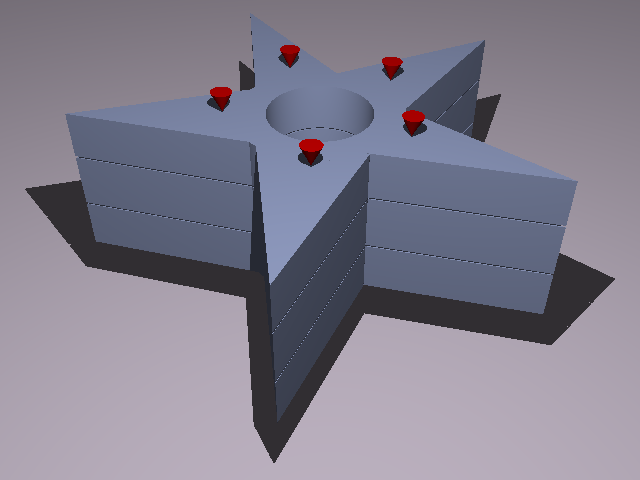

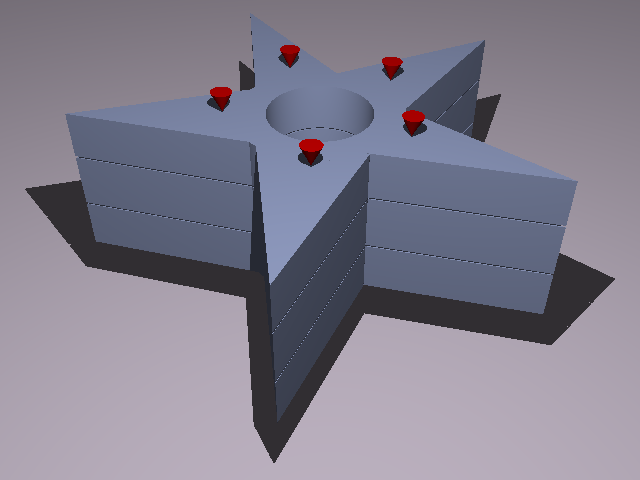

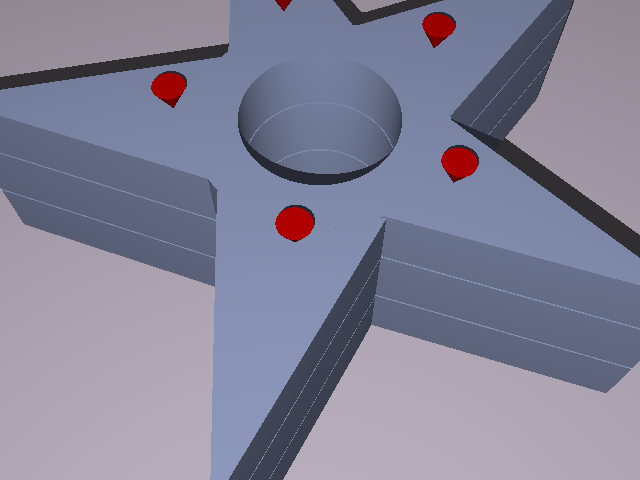

Une entreprise déménage dans un nouveau bâtiment dont la conception a

été entièrement confié à un architecte. Le résultat est quelque

peu surprenant ; un immeuble de trois étage en forme d'étoile avec

un patio intérieur totalement fermé (voir les schémas ci-dessous) :

C'est à vous que revient la tâche de concevoir le réseau informatique

de ce bâtiment. Vu la forme particulière du bâtiment les locaux techniques

se trouvent aux premiers étages à la verticale des cônes visibles sur les

schémas. Il existe aussi un local technique au sous-sol, sous le patio du

cylindre central. C'est dans ce dernier local que se trouve le routeur d'accès

à Internet.

16.2 Conception de réseau local

L'épine dorsale du réseau du bâtiment a déjà été conçue suivant le

schéma ci-dessous :

Les équipemement dans les locaux techniques des branches sont des

commutateurs gigabit avec un port en 10gigabit/s connectés à un

commutateur central dans le local du patio qui lui est en 10gigabit/s.

Ce commutateur est connecté en 10giga au routeur du site.

Les machines sont connectées via les locaux techniques des branches

sur les ports gigabits des commutateurs feuilles eux-même connectés

en "pile" sur le commutateur principal du local en utilisant un bus

propriétaire à 10giga. Les ports gigabits des commutateurs principaux

des branches ne sont pas utilisés par des stations de travail mais

réservés pour des serveurs ou des modification de la topologie du

réseau. Les commutateurs feuilles disposent de 48 ports gigabit et

les commutateurs principaux des branches de 24 ports gigabit.

-

Que se passe-t-il si le courant électrique est coupé dans

le local technique d'une branche ? En particulier les machines

installées dans la branche peuvent-elles encore communiquer

entre elles ?

- Que se passe-t-il si le commutateur 10giga du local du patio

tombe en panne ? Dites en particulier ce que constate un utilisateur

sur une machine d'une branche.

- Pour rendre le réseau plus résistant aux pannes il est envisagé

de doubler la dorsale 10giga par une dorsale giga de secours. La première

solution envisagée consiste à doubler les liaisons 10giga des locaux

des branches vers le local du patio par des liaisons gigabit. Les liaisons

gigabit aboutissent sur un nouveau commutateur gigabit dans le local du

patio, commutateur lui même relié au routeur du site. Pour que ce montage

puisse fonctionner, le routeur du site est configuré de telle façon

qu'il se comporte comme un commutateur entre ses deux interfaces connectées

aux commutateurs centraux (10giga et giga) du bâtiment.

Dessinez le schéma correspondant au réseau modifié. Précisez les liens qui

seront non actifs en temps normal (sans utiliser l'algorithme du spanning-tree

pas à pas, juste en désactivant un minimum de liens pour éviter les cycles).

- Il est malheureusement impossible de sécuriser le réseau comme présenté

à la question précédente car seuls deux locaux permettent de faire passer un

lien giga vers le local du patio en plus de leur liaison 10giga. Il s'agit des

locaux des branches 1 et 2. Sachant que chaque local est relié aux deux

locaux des branches voisines que pouvez-vous proposer comme architecture

réseau résistante aux pannes ?

- Appliquez l'algorithme du spanning-tree sur votre nouvelle architecture

en considérant que l'élément racine est le routeur de site et que l'algorithme

préfère toujours un port 10giga à un port giga si le choix se présente.

Entourez les ports racines des commutateurs d'un cercle et les éléments

privilégiés des segments réseau d'un carré. Représentez les liaisons désactivées

en trait pointillé et les liaison actives en trait plein.

- Appliquez le même algorithme dans le cas où le commutateur 10giga

du local patio tombe en panne et où une coupure de courant a lieu dans le

local de la première branche.

- Quels sont les inconvénients de cette architecture résistante

aux pannes par rapport à la première architecture résistante aux pannes

qui avait été envisagée ?

16.3 Exercice de routage

Une fois la dorsale du réseau en place, quatre VLANs sont configurés

(en plus du VLAN par défaut). Il s'agit des VLANs de numéros 2 à 5.

Ces VLANs portent respectivement les réseaux IP 192.168.10.0/24,

10.0.0.0/8, 190.23.10.0/24 et 190.23.11.32/27.

Le routeur du site a une interface dans chacun de ces réseaux, ces

interfaces sont numérotées avec la première adresse IP disponible

dans le réseau.

-

Dites comment les ports 10giga des commutateurs principaux des

branches sont configurés par rapport aux VLANs.

- Une machine de la branche 4 doit être configurée avec l'adresse

IP 190.23.10.34. Dites comment doit être configuré le port du

commutateur sur lequel la machine est connectée.

- Donnez la table de routage de la machine citée dans l'exemple

précédent.

- Pour permettre aux réseaux IP non routés sur Internet des VLANs

2 et 3 d'accéder tout de même à quelques protocoles comme HTTPS ou SSH,

une machine proxy est mise en place. Cette machine possède une interface

réseau dans les VLANs 2 et 3 mais aussi une dans le VLAN 4 pour pouvoir

effectuer les requêtes en lieu et place des machines avec des adresses

privées. Les adresses IP de cette machine sont toujours les plus élevées

possibles dans les réseaux où elle possède une interface. Donnez la table

de routage de la machine de la branche 1, d'adresse IP 10.0.0.23,

conçue de façon à utiliser la machine proxy.

- Raffinez la table de routage de la question précédente pour

éviter de surcharger la machine proxy avec le traitement de paquets

que le routeur de site pourrait parfaitement prendre en charge.

16.4 Décryptage de paquet IPv6

Un sniffer configuré pour récupérer des paquets IPv6 sur le

réseau du bâtiment a trouvé le paquet Ethernet ci-dessous :

33 33 00 00 00 01 00 d0 58 f3 4b 10 86 dd 6e 00

00 00 00 40 3a ff fe 80 00 00 00 00 00 00 02 d0

58 ff fe f3 4b 10 ff 02 00 00 00 00 00 00 00 00

00 00 00 00 00 01 86 00 08 97 40 00 07 08 00 00

00 00 00 00 00 00 01 01 00 d0 58 f3 4b 10 05 01

00 00 00 00 05 d4 03 04 40 c0 00 27 8d 00 00 09

3a 80 00 00 00 00 20 01 06 60 40 fe 03 00 00 00

00 00 00 00 00 00

-

Décryptez champ par champ ce paquet (essayez de faire

apparaître la structure du paquet - les protocoles encapsulés -

et donnez la signification de chaque champ).

-

La somme de contrôle contenue dans le paquet est-elle correcte ?

Si vous ne pouvez pas effectuer le calcul (pas de matériel adapté)

donnez la méthode.