Toutes les machines de la branche perdent l'accès au réseau (ou sont carrément arrêtées si le courant est supprimé pour toute la branche). Elle ne peuvent en aucun cas communiquer entre elles car elles utilisent les commutateurs de leur local technique pour le faire.

Si le commutateur central tombe en panne, les locaux des branches sont isolés. Les machines des branches ne peuvent plus que contacter les autres machines de la branche. L'accès aux machines des autres branches et à Internet n'est plus possible.

Voici le nouveau schéma du réseau (les liaisons désactivées sont en pointillés) :

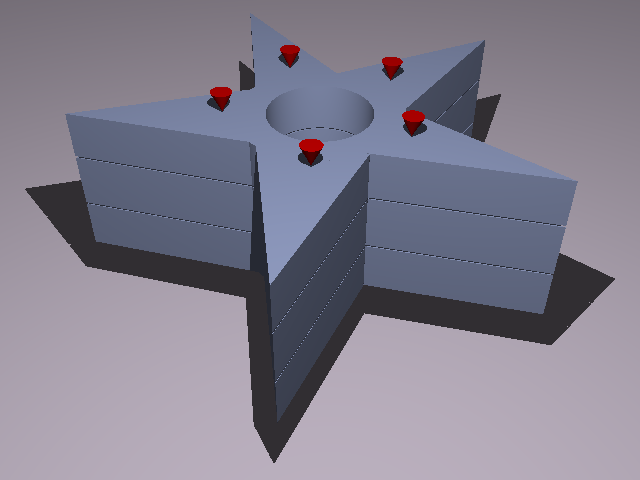

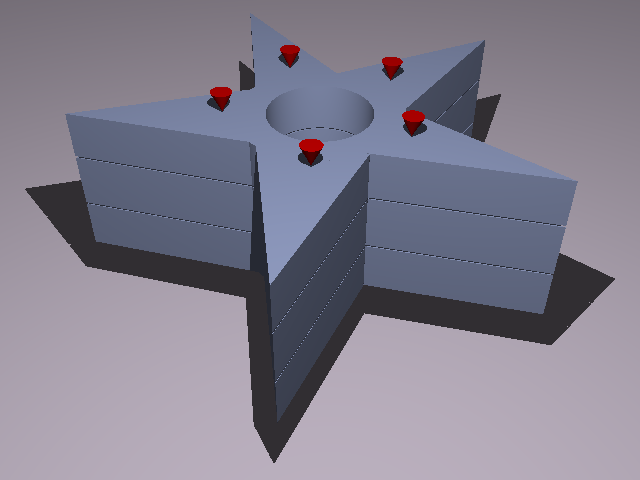

Voici une architecture résistante aux pannes :

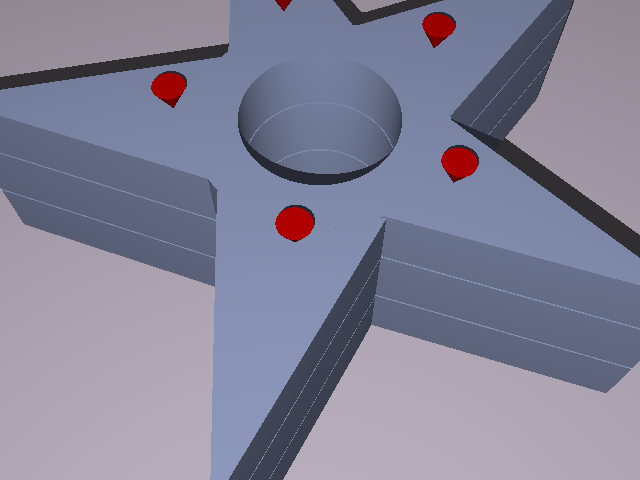

On voit sur le schéma ci-dessous les liens désactivés par le spanning-tree. Attention, pour ne pas alourdir le schéma, plusieurs ports sont parfois entourés par un unique carré.

On voit sur le schéma ci-dessous que seuls quelques liens gigabit sont encore activés. Le commutateur du local de la branche 5 doit maintenant passer par 4 autres commutateurs pour atteindre le routeur.

Les machines des branches 5,4 et 3 doivent traverser beaucoup de commutateurs dans la configuration de secours. De plus si les commutateurs principaux des branches 1 et 2 sont en panne les machines des autres branches sont aussi isolées.

Les ports 10giga doivent véhiculer les paquets de tous les VLANs vers le routeur du site. Ils sont donc configurés en mode "trunk" et échangent des trames suivant les protocoles 802.1Q et 802.3ac.

Le port du commutateur doit être configuré dans le VLAN 4, n'y passeront que les paquets concernant ce VLAN sous la forme de paquets Ethernet classiques.

Voici la table de routage de la machine :

Réseau Masque Routeur 190.23.10.0 255.255.255.0 0.0.0.0 (ou 190.23.10.34) 0.0.0.0 0.0.0.0 190.23.10.1

L'adresse du proxy dans le réseau 10.0.0.0/8 est 10.255.255.254 (l'adresse IP la plus grande disponible dans ce réseau). D'où la table de routage :

Réseau Masque Routeur 10.0.0.23 255.0.0.0 0.0.0.0 (ou 10.0.0.23) 0.0.0.0 0.0.0.0 10.255.255.254

Le raffinement consiste à faire passer par le routeur de site tous les flux concernant les réseaux locaux qui peuvent être routés par le routeur de site. Il s'agit des réseaux : 192.168.10.0/24, 190.23.10.0/24 et 190.23.11.32/27. D'où la table de routage :

Réseau Masque Routeur 10.0.0.23 255.0.0.0 0.0.0.0 (ou 10.0.0.23) 192.168.10.0 255.255.255.0 10.0.0.1 190.23.10.0 255.255.255.0 10.0.0.1 190.23.11.32 255.255.255.224 10.0.0.1 0.0.0.0 0.0.0.0 10.255.255.254

33 33 00 00 00 01 00 d0 58 f3 4b 10 86 dd 6e 00 00 00 00 40 3a ff fe 80 00 00 00 00 00 00 02 d0 58 ff fe f3 4b 10 ff 02 00 00 00 00 00 00 00 00 00 00 00 00 00 01 86 00 08 97 40 00 07 08 00 00 00 00 00 00 00 00 01 01 00 d0 58 f3 4b 10 05 01 00 00 00 00 05 d4 03 04 40 c0 00 27 8d 00 00 09 3a 80 00 00 00 00 20 01 06 60 40 fe 03 00 00 00 00 00 00 00 00 00

Voici une analyse rapide du paquet IPv6 :

- Entêtes Ethernet :

Valeur du champ Signification du champ Commentaire 33 33 00 00 00 01 Adresse MAC destination Adresse multicast désignant tous les noeuds IPv6 00 d0 58 f3 4b 10 Adresse MAC source Le préfixe indique qu'il s'agit d'un routeur cisco 86 dd Type des données Ethernet C'est le type pour IPv6 - L'entête IPv6 :

Valeur du champ Signification du champ Commentaire 6 Numéro du protocole IP Ici la version 6 e 00 00 00 Identifiant de flux Identifiant réservé aux routeurs 00 40 Taille des données 64 octets de données 3a Type de la prochaine entête Ici un protocole : ICMPv6 ff Nombre de sauts avant destruction Un paquet ICMP a la valeur maximale fe 80 00 00 00 00 00 00 Adresse IP source Adresse automatique de matériel Cisco 02 d0 58 ff fe f3 4b 10 ff 02 00 00 00 00 00 00 Adresse IP destination Diffusion à tout noeud IPv6 00 00 00 00 00 00 00 01 - L'entête ICMPv6 :

Valeur du champ Signification du champ Commentaire 86 Type de paquet IPv6 Annonce de routeur 00 Champ non utilisé 08 97 Somme de contrôle ICMP - L'entête d'une annonce de routeur :

Valeur du champ Signification du champ Commentaire 40 Nombre de sauts avant destruction 00 Drapeau Autoconfiguration sans état, pas d'information réseau 07 08 Durée de vie du routeur comme routeur par défaut 00 00 00 00 Durée de validité (table des voisins) 00 00 00 00 Durée de retransmission (prochaine annonce) - Option ICMPv6 de type 1 :

Valeur du champ Signification du champ Commentaire 01 Option donnant l'adresse physique de la source 01 Taille de l'option 1 mot de 64 bits 00 d0 58 f3 4b 10 Adresse physique C'est l'adresse Ethernet du routeur - Option ICMPv6 de type 5 :

Valeur du champ Signification du champ Commentaire 05 Option donnant la taille maximale des données 01 Taille de l'option 1 mot de 64 bits 00 00 Inutilisé 00 00 05 d4 La taille Ici un MTU de 1492 octets - Option ICMPv6 de type 3 :

Valeur du champ Signification du champ Commentaire 03 Option préfixe IPv6 04 Taille de l'option 4 mots de 64 bits 40 Taille du préfixe IPv6 Ici un préfixe de 64 bits c0 Drapeau Les réseaux logiques et physiques correspondent, fabrication d'adresses automatiques autorisée 00 27 8d 00 Durée de validité du préfixe 00 09 3a 80 Durée de validité conseillée 00 00 00 00 Inutilisé 20 01 06 60 40 fe 03 00 Préfixe 00 00 00 00 00 00 00 00

Pour effectuer le calcul de la somme de contrôle, il faut commencer par construire une pseudo-entête comportant les deux adresses IPv6, la taille du paquet IPv6 et le type du protocole ICMPv6 :fe 80 00 00 00 00 00 00 02 d0 58 ff fe f3 4b 10 ff 02 00 00 00 00 00 00 00 00 00 00 00 00 00 01 00 00 00 40 00 00 00 3aA cette pseudo-entête on ajoute le paquet ICMPv6, dans lequel on a retiré l'ancienne somme de contrôle :86 00 .. .. 40 00 07 08 00 00 00 00 00 00 00 00 01 01 00 d0 58 f3 4b 10 05 01 00 00 00 00 05 d4 03 04 40 c0 00 27 8d 00 00 09 3a 80 00 00 00 00 20 01 06 60 40 fe 03 00 00 00 00 00 00 00 00 00On obtient la somme 0x68a6, la somme de contrôle originale était donc fausse.